Как да се провери на сайта за вируси и уязвимости с помощта на скрипт Ай-bolit

Днес реших да се провери на сайта за вируси и уязвимости популярния безплатен скрипт AI-Bolit. Резултатите от тестовете надхвърлиха всички мои очаквания. Оказва се, че в този блог много дупки, както и разнообразие от зловреден код и т.н. че е трудно да си представим, без подготовка.

И тогава ние искрено се чудите защо на сайта под филтъра, или дори хвърлен от индекса. Да, просто защото тя работи на ресурсите на други хора за сметка на репутацията им и функционален. Или просто заразен. И ние говорихме за това и дори не предполагам.

Въпреки, че на българския народ за по-голямата част на живо от принципа - "до гръм избухва, селянин няма да пресичат", че е време да се промени това правило и предварително, за да се грижи за сигурността на своите ресурси, така че да не хапят лактите. Малко теория:

Какви възможности са нарушители, които получават достъп до сайта:

Това търси и определя скрипт AI-Bolit код на сайта си:

- вируси

- злонамерени скриптове

- черупки са

- пренасочват през .htaccess файл към злонамерени сайтове

- Референтни кодове обмен на PHP файлове

- невидими, скрити, кодирани препратки в шаблони (ОДУ няма да помогне тук)

- указател не е затворен за записа

Как да проверите уебсайт сценария AI-Bolit

Проверете скрипт на сайта AI-Bolit отнема секунди и не предизвиква никакви затруднения дори и за начинаещите уебмастъри. Ние отидете на страницата за сценарий и да го люлее със синия бутон "Свали AI-Bolit *».

След разархивиране на сваления архив имаме множество файлове. Папката ай-ай-bolit е bolit.php файл

ай-bolit.php файла - това е нашата писменост. На първо място да го отворите в Notepad ++ и 13 бара видите фразата "syuda_vpisat_parol". Тук, вместо фразата влизаме всяка парола. Запазете промените.

Сега ние трябва да изтеглите ай-bolit.php файл, до корена на нашия сайт (блог) на сървъра. Не е в папка с темата на проекта, а именно до корена на сайта, който се намира в директорията, в която ние сме WP-администратор папка. WP-съдържание и всички други файлове на сайта (ако използвате WP). Обикновено, тази папка се нарича public_html. макар и не непременно. Мисля, че всичко това подредени.

След знака за равенство, заместваме паролата, която сте копирали в предишната стъпка. Това означава, че в моя случай, заявката ще изглежда така:

/ai-bolit.php?p=121430

Това не е целия доклад, но само най-горната част от собствения си доклад много повече. В доклада се отбелязва всички уязвимости и зловреден код, които се съдържат във файловете на сайта.

Сега ние трябва да се справят с кода за всеки елемент в списъка, и всичко се коригира. Тези, които не могат да го направите сами, можете да се свържете с разработчика на скрипта (срещу заплащане) или всяко друго лице да разбере тези неща.

Но най-важното е, че сега имате информация за открити уязвимости и зловреден код, които се съдържат в сайта си, а това вече е направено. Както се казва: предупредени - е по-малко уязвим.

За информация как да се свържете с разработчика на AI-Bolit Grigoriem Zemskovym можете да намерите на страницата на доклада или сценария.

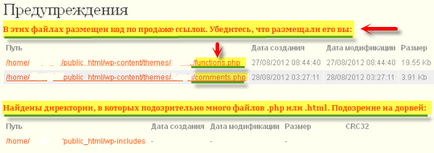

Сега моя случай, първото нещо, което забелязах в доклада:

"предупреждения. Тези файлове публикувани кода на продажба на връзки. Уверете се, че да го поставите. "

Където споменатата две от моята тема файл WordPress:

Такъв кодекс, не поставяйте и затова веднага достига, за да потвърдите functions.php файл. Това, което открих там и който казва на сценария, сложи ми в безпрецедентна екстаз. Това не беше референтен код обмен и код podgruzki остави връзка от друг сайт за прикриване на тези връзки в рамките на снимката. Ето го:

- интернет страница, която се зарежда списък с линкове или код, за да поставите в страницата

- конфигуриране на PHP промени, за да бъдат в състояние да изтеглите кода от отдалечено място

- код, който заменя таговете шаблон мета за утвърждаване на кодекс

- и натоварено име на файла код за съхранение от отдалечен сървър (преоблечен като образ .JPG)

- код съхранение в досието на файла

Какво мога да кажа - ако темата не се тресе от официалния сайт на WordPress, проверете кода е необходимо. Ако Wp-templates.ru сайт, който се намира на първа линия на въпроса по искане «WordPress тема" Грехът това нещо за другите сайтове и да кажа нищо.

На него да завърша, че е време да се занимава с други уязвимости. Намерени скрипт AI-Bolit в блога си, те са много.

Преглед на сценария тук, както и всички знайни и SEO форуми за уеб администратори. Между другото, така че можете да се запознаете всеки PHP сайт, а не само от WordPress. И препоръчваме да проверите техните блогове, този случай ще отнеме не повече от три минути.

Още по темата:

Acronis или как да направите резервно копие на системата Как да направите лого за безплатна онлайн Издаден нов Advego Plagiatus 1.3